8.2.7 -

Serveur Eridan :

Le serveur Eridan héberge le serveur de sécurité

E-Sentry (cf. annexe

4.2 - ). Ce serveur

s’installe de la manière suivante :

è création d’un utilisateur administrateur esentry denommé « secadm » :

- adduser secadm (répertoire de base : /var/esentry)

è lancement de la procédure d’installation :

- /cdrom/etc/loadsec secadm /cdrom

NB : La réinstallation du produit peut être effectuée en supprimant le répertoire /var/esentry/etc/version

è modification du fichier /var/esentry/.bashrc pour ajout des répertoires /var/esentry/bin et /var/esentry/batch au PATH de l’utilisateur esentry

è lancement du script de configuration du serveur esentry :

- su secadm

- /var/esentry/etc/confsec

NB : L’identifiant client utilisé dans le cadre de la maquette est « SGADEMO » et la clé logicielle « 6m’ :34)iw)6#u3Q.’,d{ »

è création d’un utilisateur associé au transactionnel E-Sentry permettant la connexion directe depuis la console et dénommé « tsec » :

- adduser tsec (répertoire de base : /var/esentry/home ; interpreter : /var/esentry/bin/tdslogin)

Le

serveur de sécurité est désormais installé. Son

arrêt et son lancement sont pilotés par la commande

suivante :

è /var/esentry/etc/rc.tsec start|stop

L’étape

suivante consiste à installer le serveur Web Apache permettant

d’accéder à l’interface d’administration

graphique du logiciel de sécurité E-Sentry. Cette installation

consiste à recopier l’ensemble des fichiers et répertoires

contenus dans « /cdrom/apache » sous

« /var/esentry/apache » puis de lancer la configuration

d’Apache à l’aide de la commande suivante :

è su secadm

è /var/esentry/apache/bin/apconf

Le

fichier de configuration du serveur Apache est situé sous

« /var/esentry/apache/conf/httpd.conf ». Sa syntaxe et les

options employées sont similaires à celles décrites dans le

paragraphe

8.2.6.B - . Il est cependant

à noter que la directive « UseCanonicalName » doit

être renseignée comme suit :

è UseCanonicalName Off

NB

: les fichiers et répertoires situés sous

« /var/esentry/files/img_ref/base » sont à recopier

dans le répertoire « /var/esentry/apache/htdocs » et

la page « index.html » doit être

récupérée dans le répertoire

« /var/esentry/files/img_ref/base/index.html ».

8.2.7.A - Administration du serveur de

sécurité :

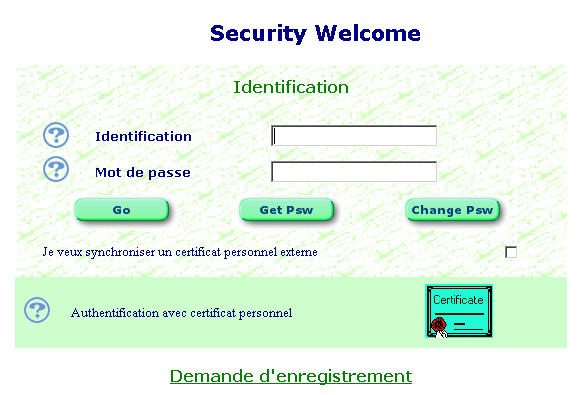

Une fois le serveur de sécurité E-Sentry et le serveur Apache

configurés et démarrés il est possible de se connecter via

un navigateur Web à l’URL suivante :

https://eridan.sga.def/

Cette URL permet d’obtenir l’écran de connexion

suivant :

Figure 69 : Connexion administration E-Sentry

NB : Lors de la livraison du produit E-Sentry, deux utilisateurs sont toujours définis par défaut. Il s’agit des utilisateurs « admin1 » et « admin2 » (l’utilisateur « admin1 » est en langue anglaise tandis que l’utilisateur « admin2 » est en français). Le mot de passe qui leur est associé est « installation ».

Figure 69 : Connexion administration E-Sentry

NB : Lors de la livraison du produit E-Sentry, deux utilisateurs sont toujours définis par défaut. Il s’agit des utilisateurs « admin1 » et « admin2 » (l’utilisateur « admin1 » est en langue anglaise tandis que l’utilisateur « admin2 » est en français). Le mot de passe qui leur est associé est « installation ».

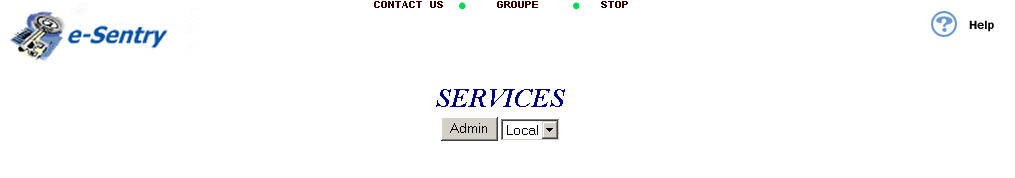

Une

fois l’administrateur connecté, la fenêtre ci-dessous est

proposée permettant d’accéder à la console

d’administration :

Figure 70 : Lancement interface administration E-Sentry

Figure 70 : Lancement interface administration E-Sentry

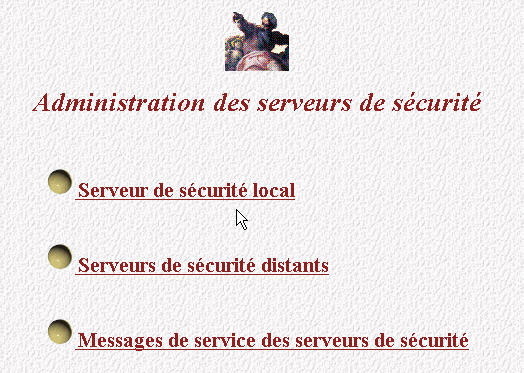

La

console d’administration se présente de la manière

suivante :

Figure 71 : Interface d'administration E-Sentry

Figure 71 : Interface d'administration E-Sentry

8.2.7.A.1 - Paramétrage

général du serveur de sécurité :

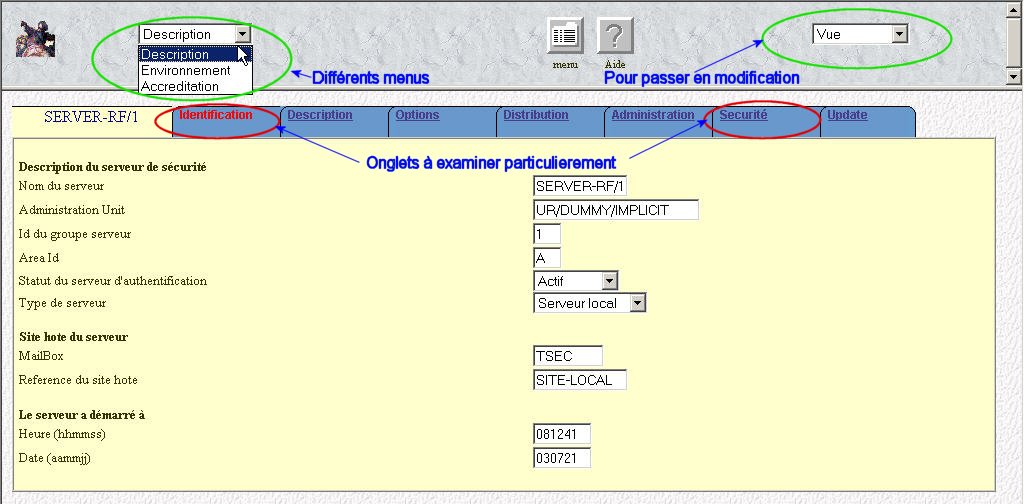

La première étape consiste à définir les

paramètres généraux du serveur de sécurité.

Cette étape est effectuée en réalisant les manipulations

suivantes :

è Cliquer sur l’icone Serveurs :

Figure 72 : Icône Serveurs

è Choisir Serveur de sécurité local :

Figure 72 : Icône Serveurs

è Choisir Serveur de sécurité local :

Figure 73 : Choix du serveur de sécurité local

è La figure suivante présente la page d’administration propre du serveur. Les onglets particulièrement importants y sont représentés (même s’il convient d’examiner attentivement les autres) :

Figure 73 : Choix du serveur de sécurité local

è La figure suivante présente la page d’administration propre du serveur. Les onglets particulièrement importants y sont représentés (même s’il convient d’examiner attentivement les autres) :

Figure 74 : Administration serveur de sécurité local E-Sentry

PS : L’aide en ligne du logiciel est bien faite : le bouton Aide

Figure 74 : Administration serveur de sécurité local E-Sentry

PS : L’aide en ligne du logiciel est bien faite : le bouton Aide  est un bouton à bascule (il permet d’afficher l’aide puis de revenir à l’interface d’administration).

est un bouton à bascule (il permet d’afficher l’aide puis de revenir à l’interface d’administration).

8.2.7.A.2 - Création des utilisateurs au

sein du logiciel E-Sentry :

Les utilisateurs reconnus par E-Sentry peuvent être soit

définis au sein de la base interne du logiciel soit définis au

sein d’un annuaire LDAP. Cette deuxième option est retenue dans le

cadre de la maquette (cf. paragraphe

8.2.7.A.2.a

- ).

La visualisation des utilisateurs s’effectue en

réalisant les manipulations suivantes :

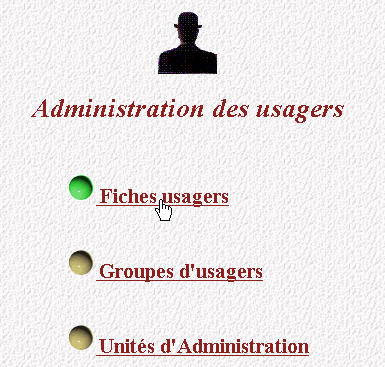

è Cliquer sur l’icone Usagers :

Figure 75 : Icône Usagers

è Choisir Fiches Usagers :

Figure 75 : Icône Usagers

è Choisir Fiches Usagers :

Figure 76 : Choix des fiches usagers

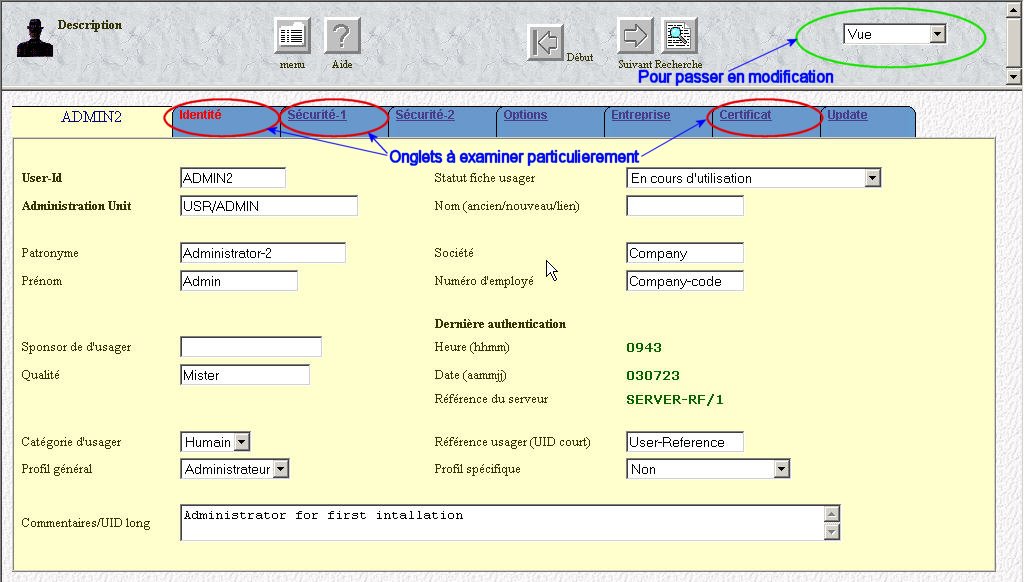

è Cliquer sur l’icône Début

Figure 76 : Choix des fiches usagers

è Cliquer sur l’icône Début  pour obtenir l’interface d’administration des utilisateurs suivante (les onglets particulièrement importants sont indiqués dans la figure) :

pour obtenir l’interface d’administration des utilisateurs suivante (les onglets particulièrement importants sont indiqués dans la figure) :

Figure 77 : Administration usagers E-Sentry

Figure 77 : Administration usagers E-Sentry

8.2.7.A.2.a - Mise en place de la

définition des utilisateurs au sein de l’annuaire LDAP :

Le logiciel E-Sentry permet de mettre en place des droits sur une

application précédemment définie. Ces droits peuvent

être associés à une Unité d’Administration des

usagers définie comme tirant ses utilisateurs de l’annuaire LDAP.

La création de cette Unité d’Administration s’effectue

en réalisant les manipulations suivantes :

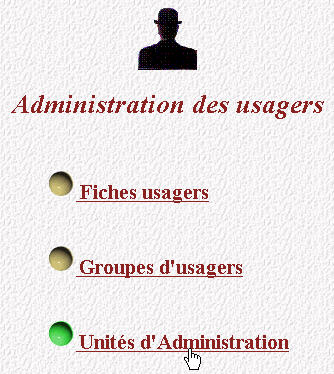

è Cliquer sur l’icone Usagers :

Figure 78 : Icône Usagers

è Choisir Unités d’Administration :

Figure 78 : Icône Usagers

è Choisir Unités d’Administration :

Figure 79 : Choix fiches services

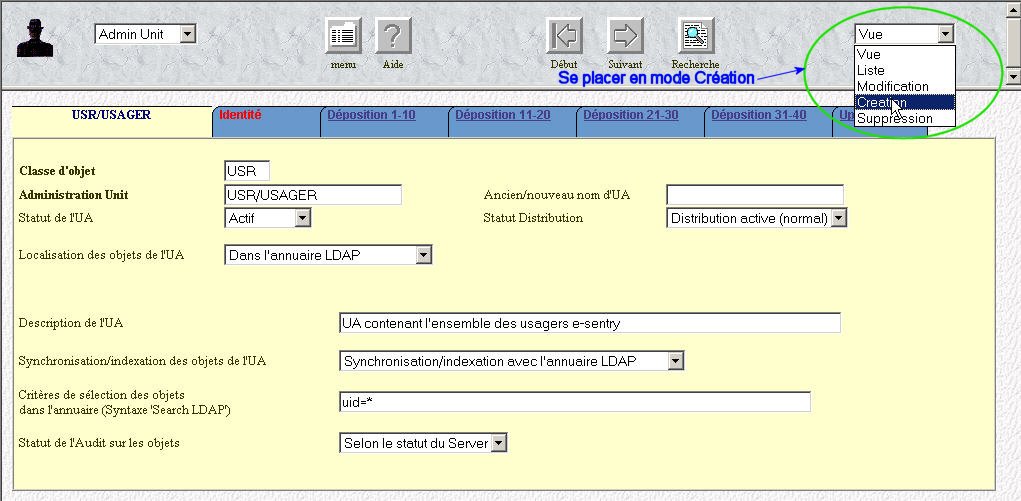

è Cliquer sur l’icône Début

Figure 79 : Choix fiches services

è Cliquer sur l’icône Début  pour obtenir l’interface d’administration des services suivante :

pour obtenir l’interface d’administration des services suivante :

Figure 80 : Création Unité d'Administration Usagers

Figure 80 : Création Unité d'Administration Usagers

De

manière à permettre la synchronisation des utilisateurs de

l’Unité d’Administration des utilisateurs

précédemment définie et l’annuaire LDAP les

manipulations suivantes doivent être effectuées :

è Modifier les fichiers « esentry/files/ldap.cfg », « esentry/etc/att-user.txt » et « esentry/etc/classes.txt ». Les fichiers correspondants du serveur Eridan sont donnés ci-dessous :

#

# Emplacement : Maquette de test SGA

# Description : Fichier ldap.cfg

# : Fichier de parametres de la liaison

# : E-Sentry / annuaire LDAP

# Serveur : Eridan

# Copyright : marc.boget@gendarmerie.org

# Fichier de configuration access BIRD

# Derniere mise a jour le : 2001/03/01

[General]

# Base de la classe des objets specifiques E-Sentry

SS_DN = ou=e-Sentry,ou=Maquette de test,o=sga

# Class des object specifiques

SS_Object = privateObj

# Prefix de nommage des attributs specifiques

NamePrefix = eSentry-

# Repertoire de cache

CacheDir = ldapcache

# Organisation par defaut

Organization = Maquette de test

# Langage par defaut

Language=FR

# Version du DirectoryServer

# 1 emailname au format 'nom prenom'

# # emailname au format 'prenom.nom'

Version = 2

[Servers]

# Le serveur de recherche (possedant toutes les branches)

All =

[All]

#Declaration du Directory Server Principal

# Addresse IP ou DNS

Address = GrandeOurse

Port = 389

#User et Password a utiliser (Directory V4 or higher)

UserId = uid=esentry, ou=Special Users, ou=Maquette de test, o=sga

PswFile = ldap.psw

#"Top" de la directory pour le serveur de securite, obligatoire

Top_DN = ou=People,ou=Maquette de test, o=sga

[MasterFr]

Address = GrandeOurse

Port = 389

UserId = uid=esentry, ou=Special Users, ou=Maquette de test

PswFile = ldap.psw

Top_DN = ou=People,ou=Maquette de test, o=sga

#Eventuellement un backup (lecture seulement dans ce cas)

#Backup = All

# -------------------------------------------------------------------

#

# Emplacement : Maquette de test SGA

# Description : Fichier ldap.cfg

# : Fichier de de definition de la classe

# : des utilisateurs E-Sentry

# Serveur : Eridan

# Copyright : marc.boget@gendarmerie.org

#oooooooooooooooooooooooooooooooooooooooooooooooooooooo

# Description des classes d'objet de la directory

# vues par e-Sentry

#

# classes.tx, version de août 2001

#oooooooooooooooooooooooooooooooooooooooooooooooooooooo

VERSION=1 FORCE

LANGUAGES=FR,EN

# Description de la classe "PERSON" necessaire a e-Sentry

CLASSCODE=PRSN

OBJLBL=EN="Person"

OBJLBL=FR="Personne"

CLASSNAME=InetOrgPerson

CNAME=cn

SECURITY-CLASS=%%PREFIX%%Person

SEARCH=sn

SUID=uid

ITEMCODE=BASE=xxx,CHART=%%PREFIX%%Chart

ITEMLBL=BASE="General informations"

ACTIONS=READ,MODIFY,CREATE,DELETE,RENAME,ATTRIBUTE

IMAGETYPE=0

CLASS_LEVEL=L

SUBJECT_STS=1

RESOURCE_STS=0

#

# Emplacement : Maquette de test SGA

# Description : Fichier att-user.txt

# : Fichier de description des attributs LDAP des

# : utilisateurs E-Sentry

# Serveur : Eridan

# Copyright : marc.boget@gendarmerie.org

#ooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooo

#

# Description des attributs de l'objet PERSON vus par e-Sentry

#

# att-user.txt, Version de août 2001

#ooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooo

CLASSCODE=PRSN

ITEMCODE=BASE

VERSION=01 FORCE

LANGUAGES=EN

# Attributs classiques avec OID réservé

# Attribut LDAP utilisé comme UID e-Sentry

ATT=UID

OID=24001

XNM=uid

LBL=FR="UID Utilisateur maquette"

TYP=TEXT

RNG=64

PRT=READ

ATT=FCOMMT

OID=24006

XNM=%%PREFIX%%Comment

LBL=FR="Commentaire securite Admin"

TYP=TEXT

RNG=360

ATT=NUNRGP

OID=24011

XNM=%%PREFIX%%AdminUnit

LBL=FR="UA (Unite administration)"

TYP=TEXT

RNG=24

#------------------------------------------------------------

# Attributs associés à des identifiants e-Sentry :

# - Conserver ATT=xxx et OID=nnn

# - adaptez les autres paramètres en fonction de l’annuaire

#-------------------------------------------------------------

# Attribut LDAP utilisé comme CommonName par e-Sentry

ATT=CNAME

OID=0001

XNM=cn

LBL=EN="Common Name"

TYP=TEXT

RNG=64

PRT=READ

# Attribut LDAP utilisé comme Patronyme dans e-Sentry

ATT=LNOMUS

OID=0002

XNM=sn

LBL=FR="Patronyme"

TYP=TEXT

RNG=64

PRT=READ

# Attribut LDAP utilisé comme Prénom dans e-Sentry

ATT=LPRNUS

OID=0003

XNM=givenname

LBL=FR="Prenom"

TYP=TEXT

RNG=64

PRT=READ

# Attribut LDAP utilisé comme Civilité dans e-Sentry

ATT=LCIVIL

OID=0004

XNM=gender

LBL=FR="Genre"

TYP=TEXT

RNG=24

PRT=READ

# Attribut LDAP utilisé comme référence interne utilisateur

ATT=LREFUR

OID=0005

XNM=uid

LBL=FR="uid interne"

TYP=TEXT

RNG=128

PRT=READ

# Attribut LDAP utilisé comme code entreprise utilisateur

ATT=SCTNBR

OID=0006

XNM=employeenumber

LBL=FR="Numero Employe"

TYP=TEXT

RNG=20

PRT=READ

# Attribut LDAP utilisé comme adresse établissement utilisateur

ATT=LETABL

OID=0010

XNM=sitecode

LBL=FR="Code site"

TYP=TEXT

RNG=10

PRT=READ

# Attribut LDAP utilisé comme adresse utilisateur

ATT=AUSER

OID=0011

XNM=roomnumber

LBL=FR="Numero Bureau"

TYP=TEXT

PRT=READ

# Attribut LDAP utilisé comme poste courrier utilisateur

ATT=LPTCUR

OID=0012

XNM=postofficebox

LBL=FR="Bureau de poste elec."

TYP=TEXT

PRT=READ

# Attribut LDAP utilisé comme unité de rattachement utilisateur

ATT=LUTRTC

OID=0021

XNM=affiliate

LBL=FR="Unite rattachement Utilisateur"

TYP=TEXT

RNG=80

PRT=READ

# Attribut LDAP utilisé comme direction de rattachement utilisateur

ATT=LDIRUR

OID=0022

XNM=unitecode

LBL=FR="Direction rattachement Utilisateur"

TYP=TEXT

RNG=12

PRT=READ

# Attribut LDAP utilisé comme code imputation utilisateur

ATT=LCPTIM

OID=0023

XNM=costcenter

LBL=FR="Code imputation Utilisateur"

TYP=TEXT

RNG=36

PRT=READ

# Attribut LDAP utilisé comme no de téléphone utilisateur

ATT=NTELEP

OID=0030

XNM=telephonenumber

LBL=FR="Numero Telephone"

TYP=TEXT

RNG=20

PRT=READ

# Attribut LDAP utilisé comme no boite vocale utilisateur

ATT=VOX-NBR

OID=0031

XNM=telephonebullvox

LBL=FR="Numero Boite vocale"

TYP=TEXT

RNG=20

PRT=READ

# Attribut LDAP utilisé comme no de fax utilisateur

ATT=FAX-NBR

OID=0032

XNM=facsimiletelephonenumber

LBL=FR="Numero Fax"

TYP=TEXT

RNG=20

PRT=READ

# Attribut LDAP utilisé comme adresse e-Mail utilisateur

ATT=LBULTX

OID=0033

XNM=mail

LBL=FR="Adresse mail"

TYP=TEXT

RNG=64

PRT=READ

#------------------------------------------------------------

# Attribut LDAP utilisé pour l'authentification e-Sentry

# avec Certificats

#-------------------------------------------------------------

ATT=:x500:

OID=0042

XNM=userpassword

LBL=EN="User Password"

TYP=TEXT

#PRT=READ

ATT=:x500:

OID=0043

XNM=userIndex

LBL=EN="checksum du userCertificat"

TYP=TEXT

ATT=:x500:

OID=0044

XNM=userCertificate

LBL=EN="Certificat de l'utilisateur"

TYP=TEXT

#------------------------------------------------------------

# Attributs LDAP utilisés dans l'administration Web e-Sentry :

# - Conserver ATT=xxx et OID=nnn

# - adaptez les autres paramètres en fonction de l’annuaire

#-------------------------------------------------------------

#:x500:startdate

ATT=:x500:

OID=0034

XNM=startdate

LBL=FR="Date creation"

TYP=TEXT

PRT=READ

#:x500:createtimestamp

ATT=CREDATE

OID=0036

XNM=createtimestamp

LBL=FR="Date creation"

TYP=TEXT

PRT=READ

#:x500:creatorsname

ATT=CRENAME

OID=0037

XNM=creatorsname

LBL=FR="Nom createur"

TYP=TEXT

PRT=READ

#:x500:modifiersname

ATT=MDYNAME

OID=0040

XNM=modifiersname

LBL=FR="Nom modifieur"

TYP=TEXT

PRT=READ

#------------------------------------------------------------

# Attributs LDAP quelconques

# accessibles depuis l'administration Web

# ou comme critères particuliers d'accréditation

# - Conserver ATT=:x500:

# - adaptez tous les autres paramètres en fonction de l'annuaire

# - Utiliser des OID dans la plage 100 à 24000

#-------------------------------------------------------------

ATT=:x500:

OID=0101

XNM=secondaryphone

LBL=FR="Deuxieme Numero TPH"

TYP=TEXT

OCC=05

PRT=READ

ATT=:x500:

OID=0110

XNM=remotelogin

LBL=FR="Remote login"

TYP=TEXT

PRT=READ

#ooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooo

# Fin de description des attributs l'objet PERSON

#ooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooo

è Génération des fichiers compilés correspondants:

- /var/esentry/batch/GenClass – c /var/esentry/files/ldap.cfg –t fichier_trace /var/esentry/etc/classes.txt

- /var/esentry/batch/GenItem – c /var/esentry/files/ldap.cfg –t fichier_trace /var/esentry/etc/att-user.txt

- /var/esentry/batch/GenItem – c /var/esentry/files/ldap.cfg –t fichier_trace /var/esentry/etc/opaq-user.txt

è Prise en compte de l’extension de schéma d’annuaire « /etc/ldap/schema/esentry.schema » sur « GrandeOurse » dont le contenu est listé ci-dessous :

#

# Emplacement : Maquette de test SGA

# Description : Fichier esentry.schema

# : Fichier d’extension d’annuaire LDAP E-Sentry

# Serveur : Eridan

# Copyright : marc.boget@gendarmerie.org

# e-Sentry definitions

# eSentry-privateobj

ObjectIdentifier eSentryAttribute 1.1.2.1.1

ObjectIdentifier eSentryObject 1.1.2.2.1

attributeType ( eSentryAttribute:200

NAME 'eSentry-datas'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.5

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:201

NAME 'eSentry-idsspv'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.15

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:202

NAME 'eSentry-format'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.5

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:203

NAME 'eSentry-descript'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.15

SINGLE-VALUE

DESC 'user defined' )

objectClass ( eSentryObject:200

NAME 'eSentry-privateobj'

SUP top

STRUCTURAL MUST ( eSentry-datas $ eSentry-idsspv )

MAY ( eSentry-descript $ eSentry-format )

DESC 'user defined' )

# eSentry-person

attributeType ( eSentryAttribute:100

NAME 'eSentry-adminunit'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.15

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:101

NAME 'eSentry-chart'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.5

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:102

NAME 'eSentry-comment'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.15

SINGLE-VALUE

DESC 'user defined' )

attributeType ( eSentryAttribute:103

NAME 'userIndex'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.15

SINGLE-VALUE

DESC 'userIndex' )

objectClass ( eSentryObject:100

NAME 'eSentry-person'

SUP InetOrgPerson

STRUCTURAL MUST ( eSentry-adminunit $ eSentry-chart )

MAY ( eSentry-comment $ userIndex $ userCertificate )

DESC 'user defined' )

è Récupération des utilisateurs de l’annuaire LDAP au sein de E-Sentry :

- su – secadm ;

- /var/esentry/batch/syncua files –t fichier_trace –c ldap.cfg –r tmp/fichier_rapport

8.2.7.A.3 - Création d’une

application à surveiller :

Le logiciel E-Sentry permet de définir des applications au sein

desquelles les mécanismes d’authentification doivent

s’appliquer. Une application doit faire partie d’une Unité

d’Administration de services. La définition de ces entités

s’effectue en réalisant les manipulations

suivantes :

è Cliquer sur l’icône Services :

Figure 81 : Icône Services

è Choisir Unités d’administration :

Figure 81 : Icône Services

è Choisir Unités d’administration :

Figure 82 : Choix Unités d'administration des services

Cliquer sur l’icône Début

Figure 82 : Choix Unités d'administration des services

Cliquer sur l’icône Début  pour obtenir l’interface d’administration des Unités d’Administration des services suivante :

pour obtenir l’interface d’administration des Unités d’Administration des services suivante :

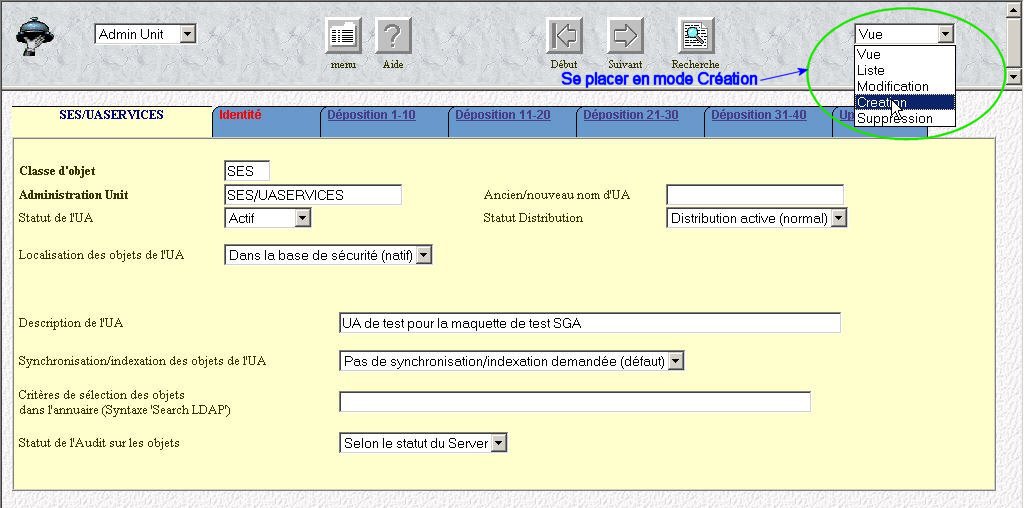

Figure 83 : Création de l'unité d'administration des services

è Revenir au sommaire de l’application et cliquer sur l’icône Services :

Figure 83 : Création de l'unité d'administration des services

è Revenir au sommaire de l’application et cliquer sur l’icône Services :

Figure 84 : Icône Services

è Choisir Fiches Services :

Figure 84 : Icône Services

è Choisir Fiches Services :

Figure 85 : Choix fiches services

è Cliquer sur l’icône Début

Figure 85 : Choix fiches services

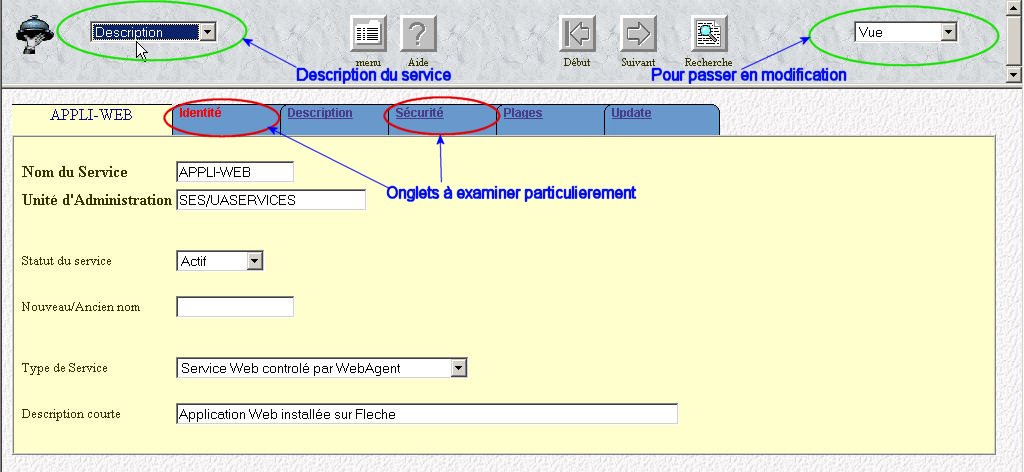

è Cliquer sur l’icône Début  pour obtenir l’interface d’administration des services suivante (les onglets particulièrement importants sont indiqués dans les figures) :

pour obtenir l’interface d’administration des services suivante (les onglets particulièrement importants sont indiqués dans les figures) :

Figure 86 : Définition du service E-Sentry

Figure 86 : Définition du service E-Sentry

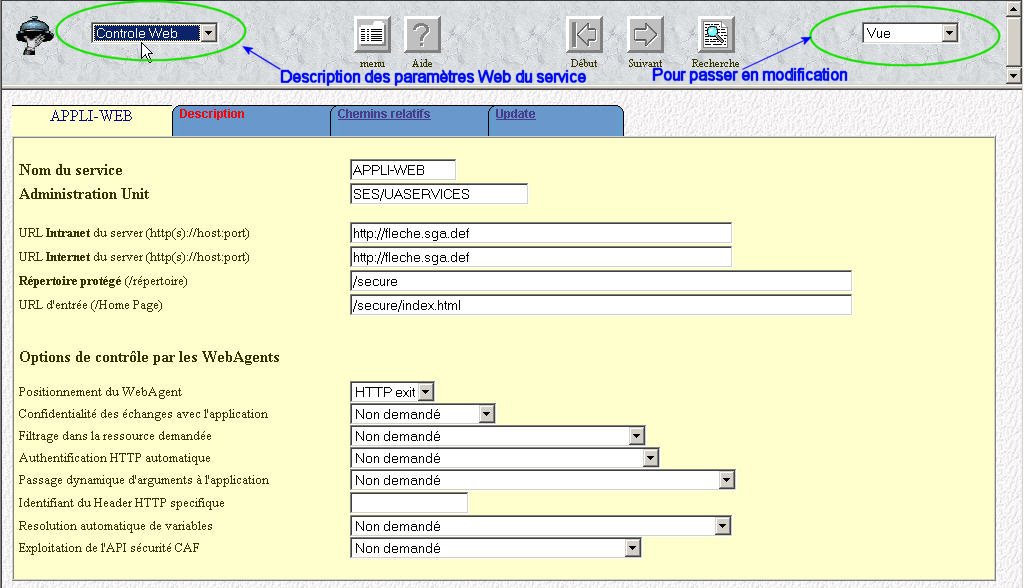

Figure 87 : Définition des paramètres Web du service

Figure 87 : Définition des paramètres Web du service

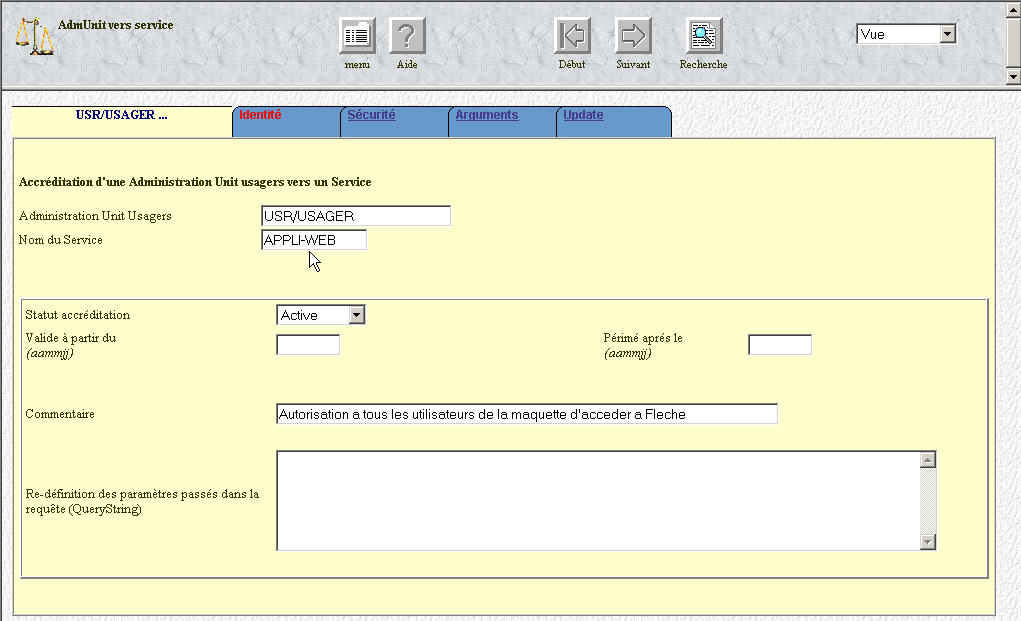

8.2.7.A.4 - Attribution des droits sur une

application :

La dernière étape consiste à affecter des droits

à une Unité d’Administration des utilisateurs donnée

pour une Unité d’Administration de services précise. Cette

opération s’effectue en réalisant les manipulations

suivantes :

è Cliquer sur l’icône Droits :

Figure 88 : Icône Droits

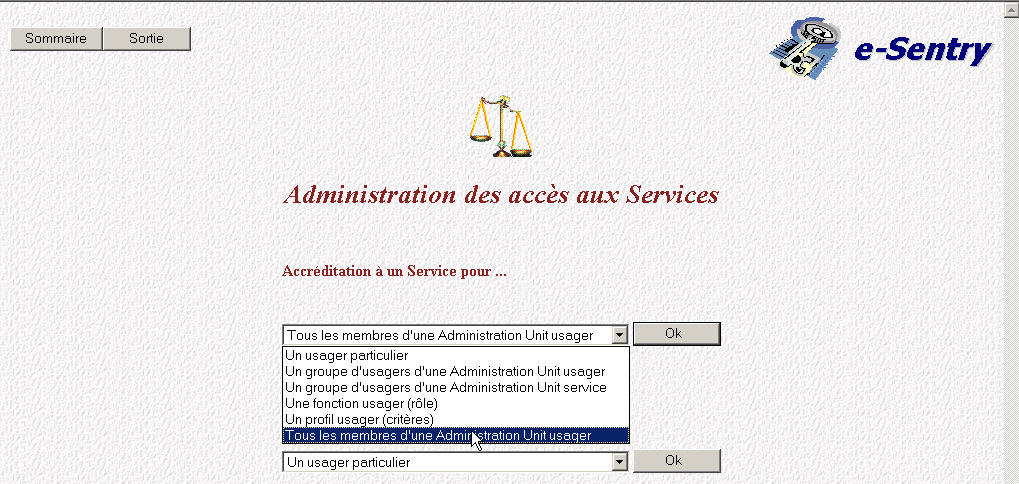

è Choisir Accréditation à un service pour tous les membres d’une Administration Unit usagers :

Figure 88 : Icône Droits

è Choisir Accréditation à un service pour tous les membres d’une Administration Unit usagers :

Figure 89 : Choix du type d'accréditation

è Cliquer sur l’icône Début

Figure 89 : Choix du type d'accréditation

è Cliquer sur l’icône Début  pour obtenir l’interface d’administration des droits suivante :

pour obtenir l’interface d’administration des droits suivante :

Figure 90 : Accréditation à un service

Figure 90 : Accréditation à un service

8.2.7.B - Serveur SSH :

L’installation du serveur SSH est décrite dans le paragraphe

8.2.3.E - .

8.2.7.C - Déport des logs :

Le paramétrage du déport des logs est décrit dans le

paragraphe

8.2.3.C - .

8.2.7.D - Authentification des utilisateurs sur

l’annuaire LDAP :

Le paramétrage de l’authentification des utilisateurs sur

l’annuaire GrandeOurse est décrit au paragraphe

8.2.6.D - .

Figure 69 : Connexion administration E-Sentry NB : Lors de la livraison du produit E-Sentry, deux utilisateurs sont toujours définis par défaut. Il s’agit des utilisateurs « admin1 » et « admin2 » (l’utilisateur « admin1 » est en langue anglaise tandis que l’utilisateur « admin2 » est en français). Le mot de passe qui leur est associé est « installation ».

Figure 70 : Lancement interface administration E-Sentry

Figure 71 : Interface d'administration E-Sentry

Figure 72 : Icône Serveurs è Choisir Serveur de sécurité local :

Figure 73 : Choix du serveur de sécurité local è La figure suivante présente la page d’administration propre du serveur. Les onglets particulièrement importants y sont représentés (même s’il convient d’examiner attentivement les autres) :

Figure 74 : Administration serveur de sécurité local E-Sentry PS : L’aide en ligne du logiciel est bien faite : le bouton Aide

est un bouton à bascule (il permet d’afficher l’aide puis de revenir à l’interface d’administration).

Figure 75 : Icône Usagers è Choisir Fiches Usagers :

Figure 76 : Choix des fiches usagers è Cliquer sur l’icône Début

pour obtenir l’interface d’administration des utilisateurs suivante (les onglets particulièrement importants sont indiqués dans la figure) :

Figure 77 : Administration usagers E-Sentry

Figure 78 : Icône Usagers è Choisir Unités d’Administration :

Figure 79 : Choix fiches services è Cliquer sur l’icône Début

pour obtenir l’interface d’administration des services suivante :

Figure 80 : Création Unité d'Administration Usagers

Figure 81 : Icône Services è Choisir Unités d’administration :

Figure 82 : Choix Unités d'administration des services Cliquer sur l’icône Début

pour obtenir l’interface d’administration des Unités d’Administration des services suivante :

Figure 83 : Création de l'unité d'administration des services è Revenir au sommaire de l’application et cliquer sur l’icône Services :

Figure 84 : Icône Services è Choisir Fiches Services :

Figure 85 : Choix fiches services è Cliquer sur l’icône Début

pour obtenir l’interface d’administration des services suivante (les onglets particulièrement importants sont indiqués dans les figures) :

Figure 86 : Définition du service E-Sentry

Figure 87 : Définition des paramètres Web du service

Figure 88 : Icône Droits è Choisir Accréditation à un service pour tous les membres d’une Administration Unit usagers :

Figure 89 : Choix du type d'accréditation è Cliquer sur l’icône Début

pour obtenir l’interface d’administration des droits suivante :

Figure 90 : Accréditation à un service