8.2.12 -

Serveur Dorade :

Le serveur Dorade héberge le firewall applicatif

« Raptor » de la société Symantec (cf. annexe

6 - 6 - ).

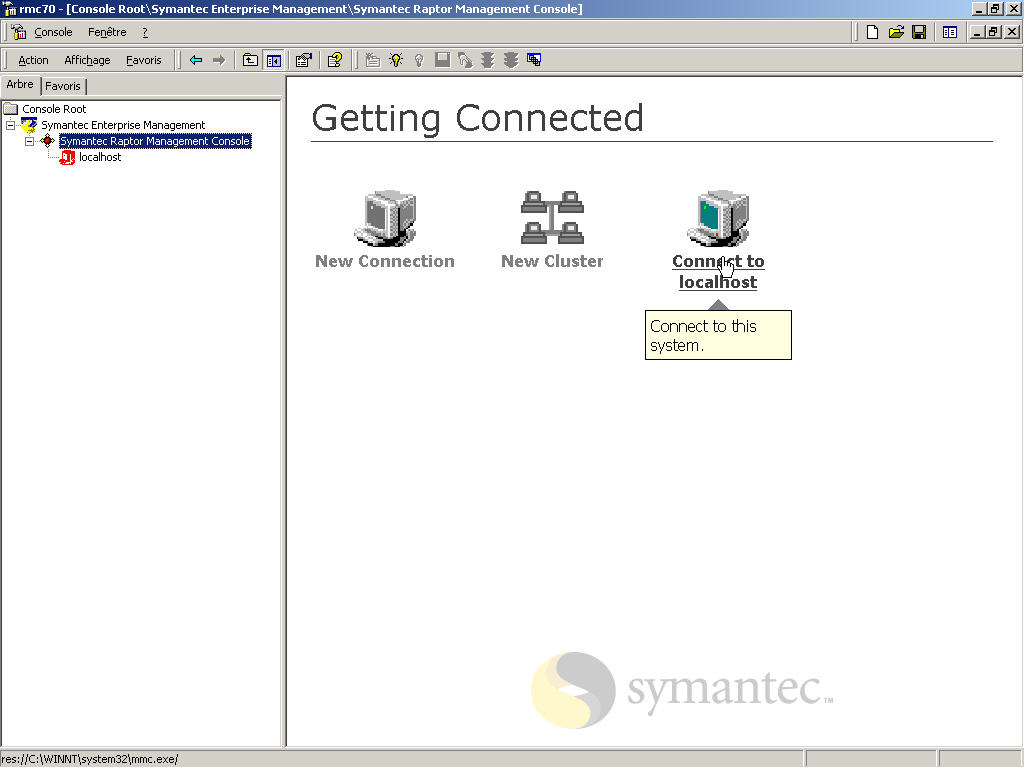

Après installation classique, le lancement de l’interface

d’administration permet d’obtenir les écrans

suivants :

Figure 91 : Ecran de connexion « Raptor »

Figure 91 : Ecran de connexion « Raptor »

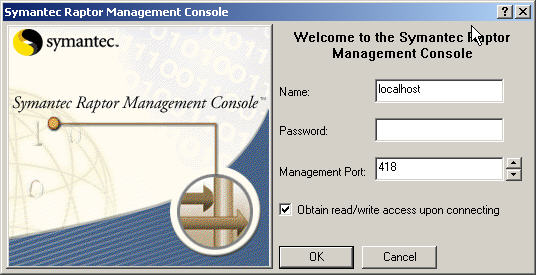

Figure 92 : Saisie du mot de passe « Raptor »

Figure 92 : Saisie du mot de passe « Raptor »

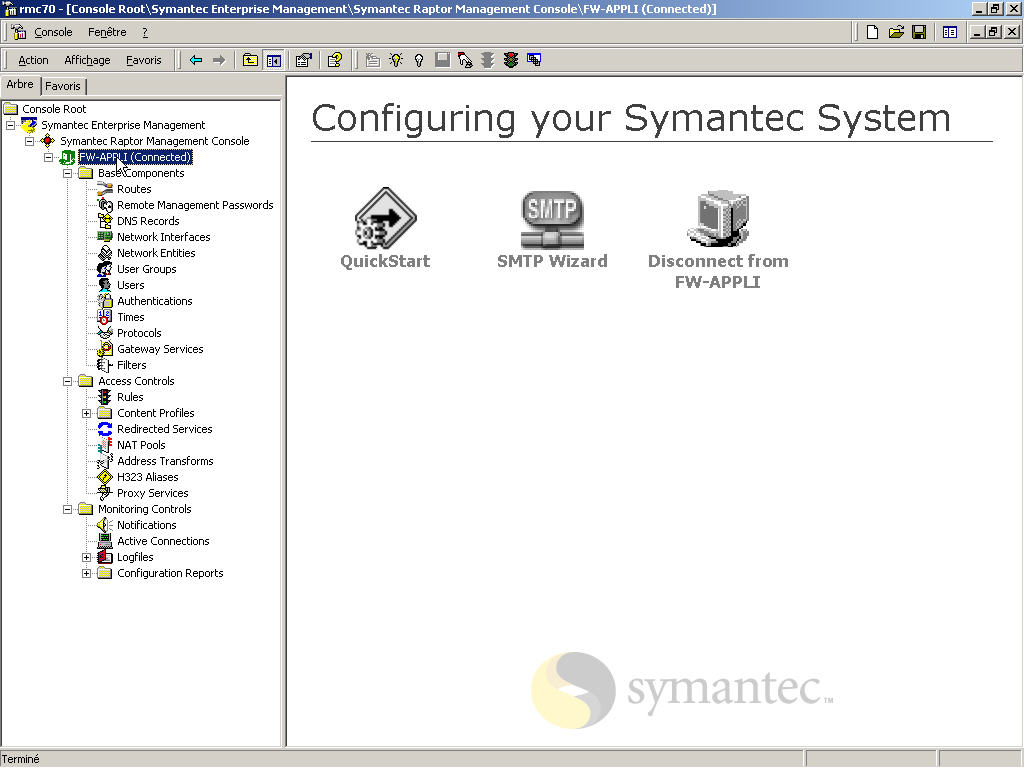

Une

connexion réussie permet d’obtenir l’interface

suivante :

Figure 93 : Présentation générale logiciel « Raptor »

Figure 93 : Présentation générale logiciel « Raptor »

Le

fonctionnement du logiciel « Raptor » passe par la

définition des composants suivants :

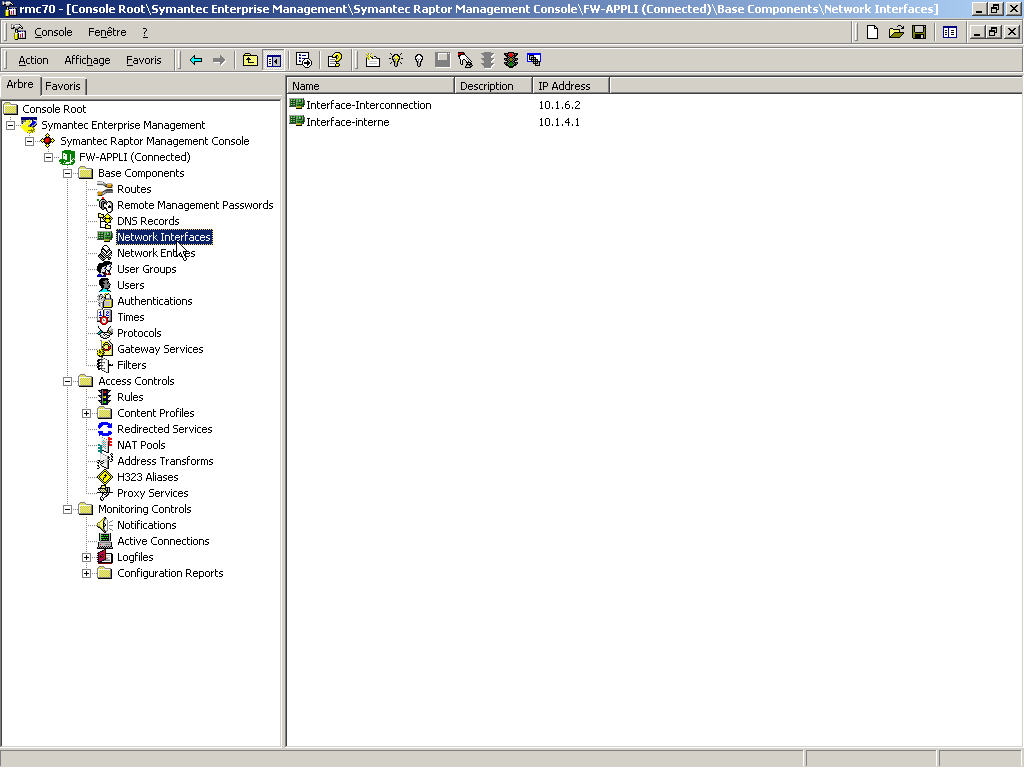

Figure 94 : Définition des interfaces au sein de « Raptor »

Figure 94 : Définition des interfaces au sein de « Raptor »

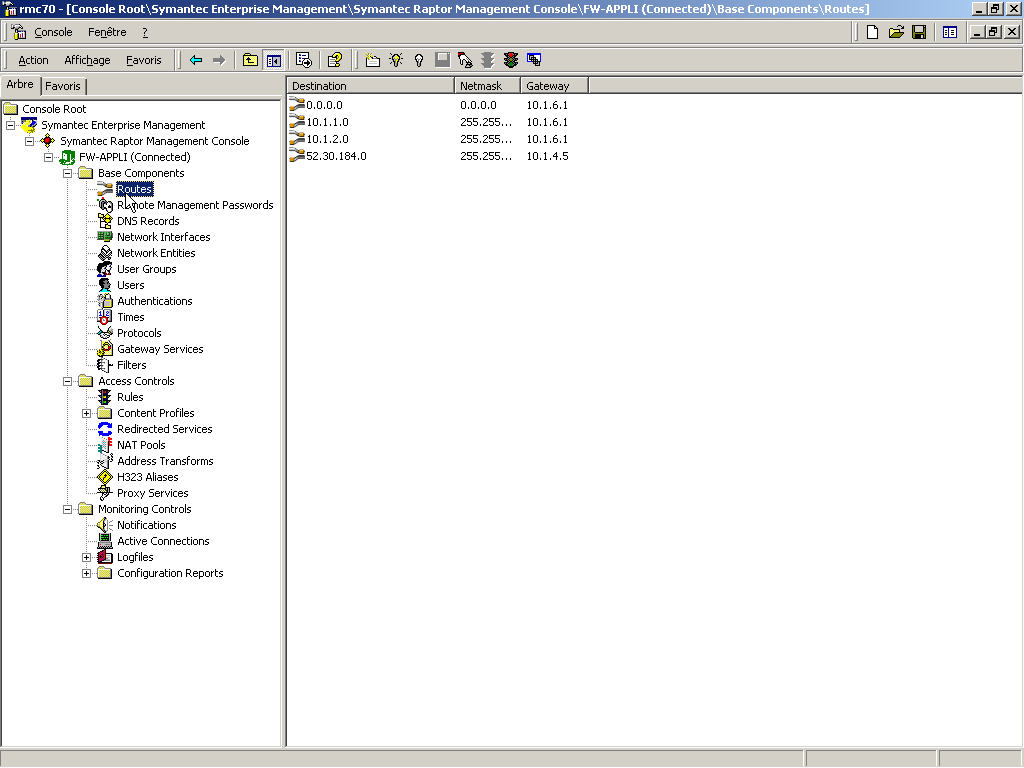

Figure 95 : Définition des routes au sein de « Raptor »

Figure 95 : Définition des routes au sein de « Raptor »

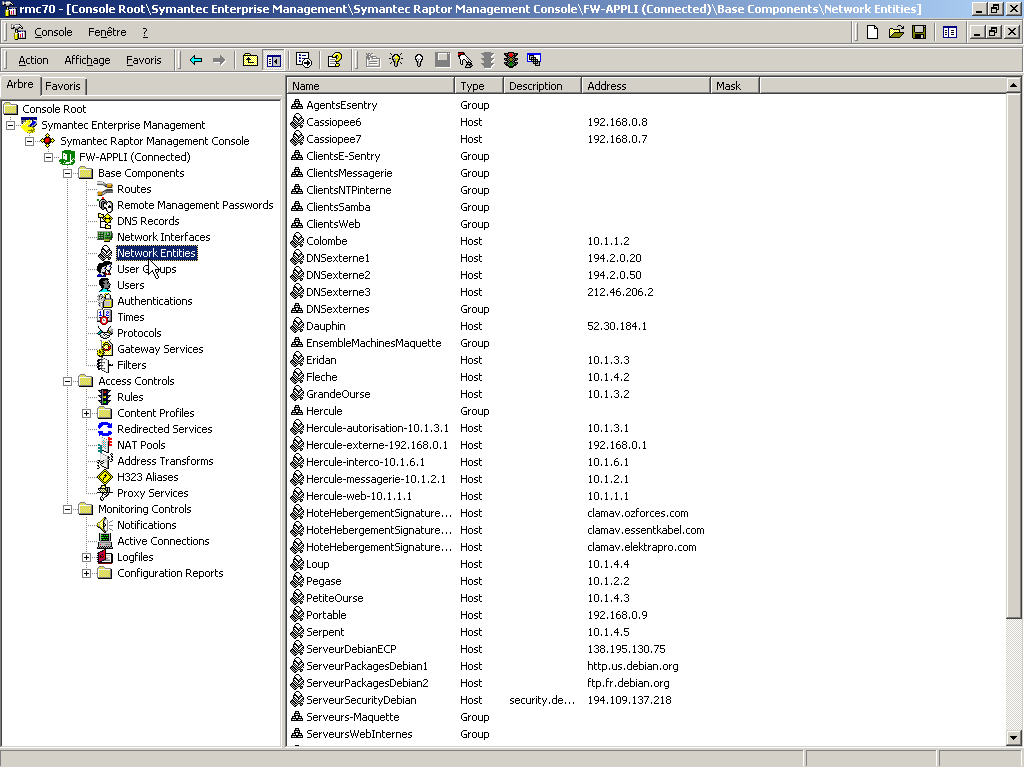

Figure 96 : Définition des entités réseau au sein de « Raptor »

Figure 96 : Définition des entités réseau au sein de « Raptor »

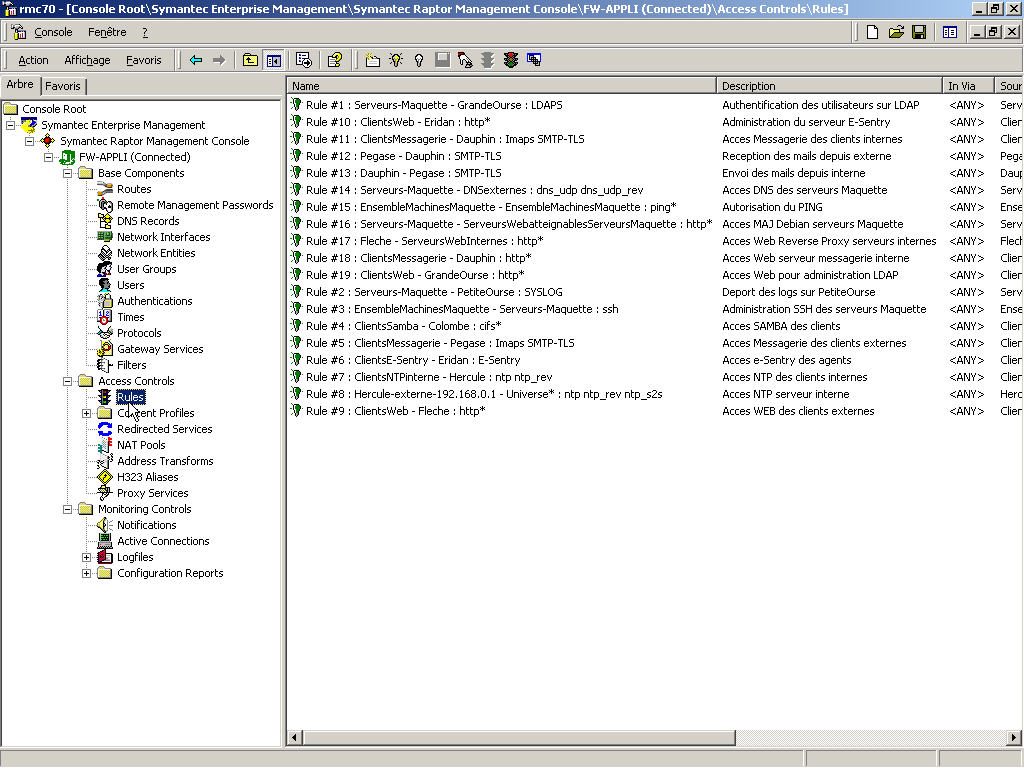

Le

logiciel « Raptor » permet la mise en place de règles

de filtrage. Un exemple est donné ci-dessous :

Figure 97 : Définition des règles au sein de « Raptor »

Figure 97 : Définition des règles au sein de « Raptor »

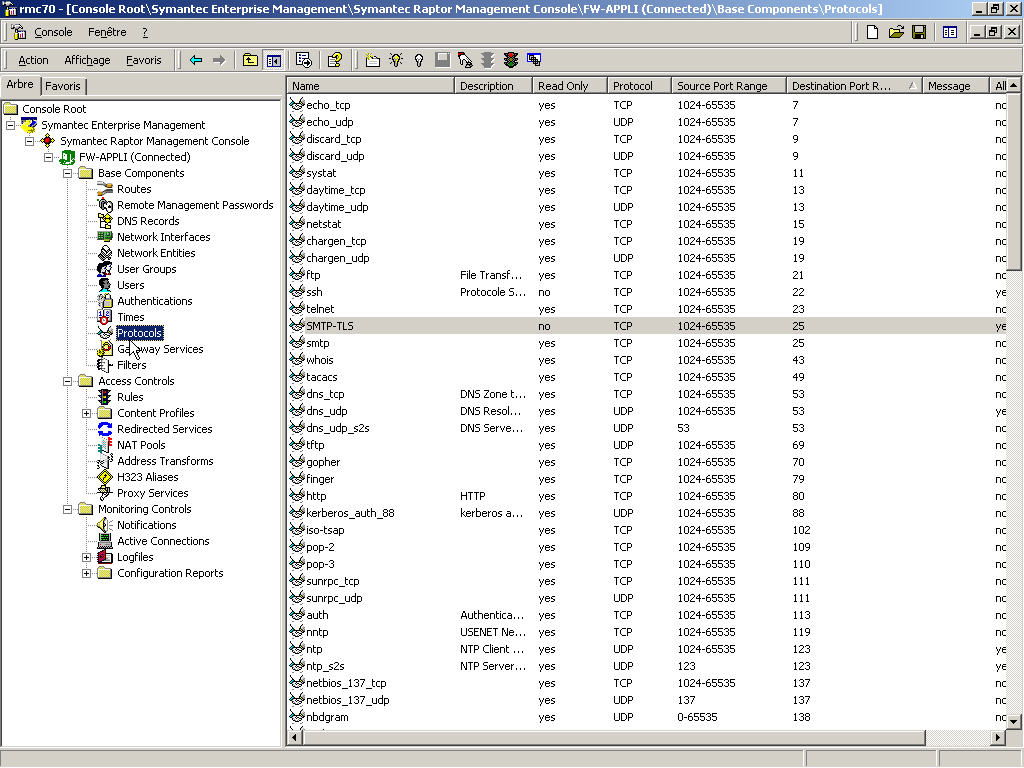

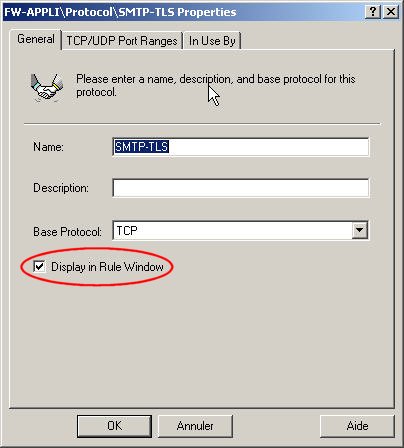

Ces

règles s’appuient sur la définition des protocoles de

communication. Un exemple est donné ci-dessous :

Figure 98 : Définition des protocoles au sein de « Raptor »

NB : De manière à pouvoir utiliser le protocole au sein des règles, il faut impérativement cocher la case présente dans le détail du protocole et décrite ci-dessous :

Figure 98 : Définition des protocoles au sein de « Raptor »

NB : De manière à pouvoir utiliser le protocole au sein des règles, il faut impérativement cocher la case présente dans le détail du protocole et décrite ci-dessous :

Figure 99 : Coche pour permettre l'utilisation du protocole au sein des règles « Raptor »

Figure 99 : Coche pour permettre l'utilisation du protocole au sein des règles « Raptor »

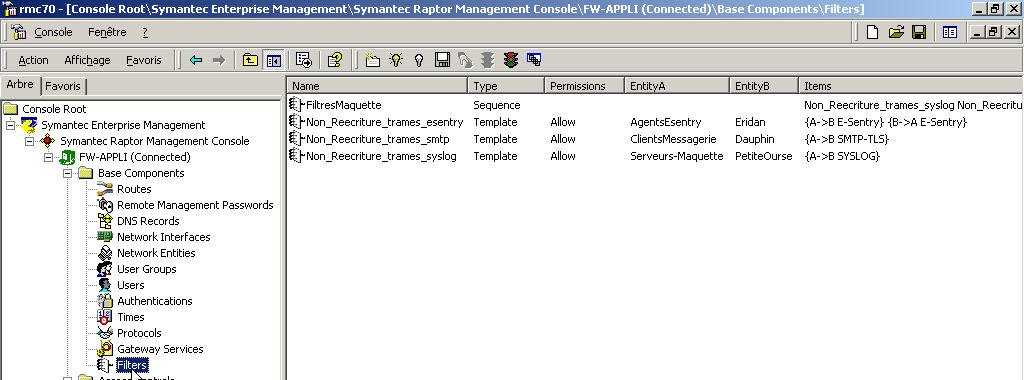

Le

logiciel « Raptor » étant un firewall applicatif il

va systématiquement réécrire l’ensemble des trames

qu’il filtre. Dans certains cas il est intéressant de

désactiver cette réécriture :

- lors de l’envoi des trames syslog au concentrateur de logs pour

éviter que celui-ci ne range tous les événements comme

provenant du serveur Dorade en lieu et place du serveur

d’origine ;

- lors des communications entre agent et serveur E-Sentry de manière

à éviter que le serveur ne voit arriver des trames en provenance

d’un web-agent inconnu ;

- lorsque le firewall « Raptor » ne prend pas en charge le

protocole considéré (cas du protocole SMTP-TLS par

exemple).

Cette opération s’effectue en

définissant des filtres comme suit :

Figure 100 : Définition des filtres au sein de « Raptor »

Figure 100 : Définition des filtres au sein de « Raptor »

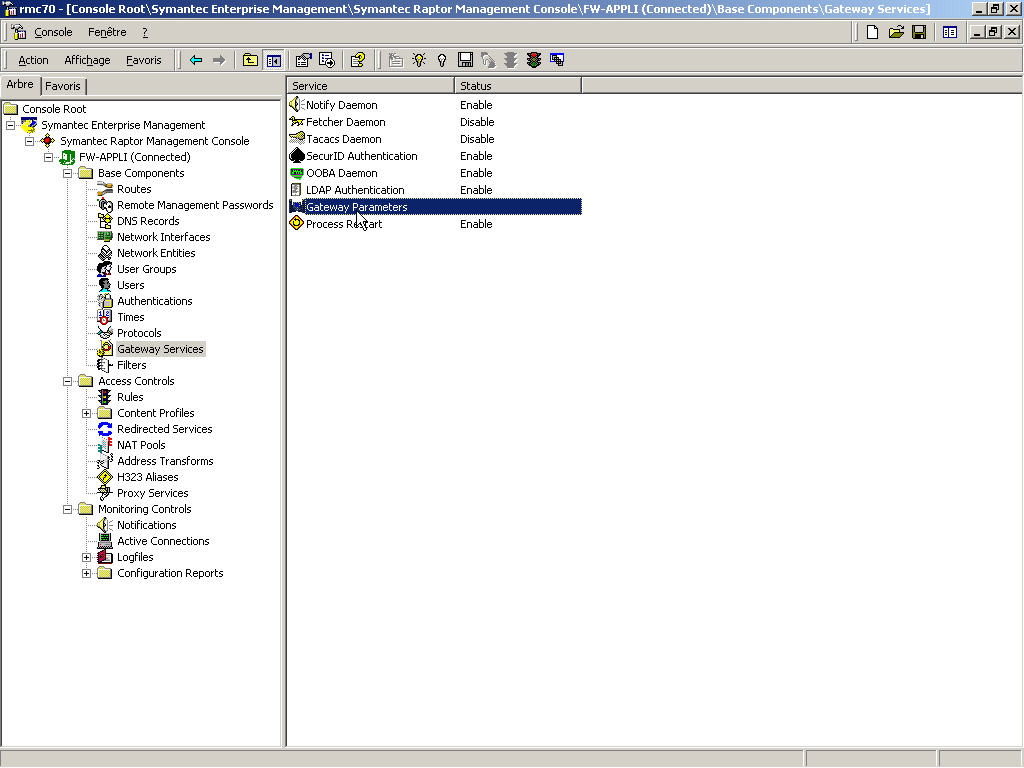

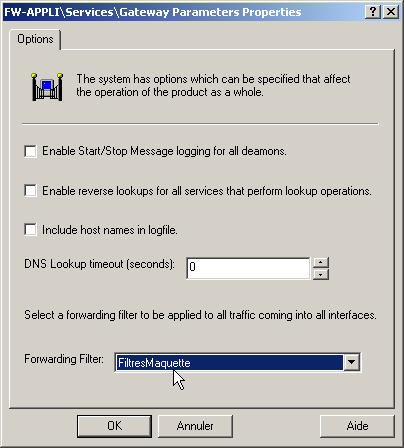

puis

en appliquant ces filtres comme suit :

Figure 101 : Application des filtres au sein de « Raptor »

Figure 101 : Application des filtres au sein de « Raptor »

Figure 102 : Détail de l'application des filtres au sein de Raptor

Figure 102 : Détail de l'application des filtres au sein de Raptor

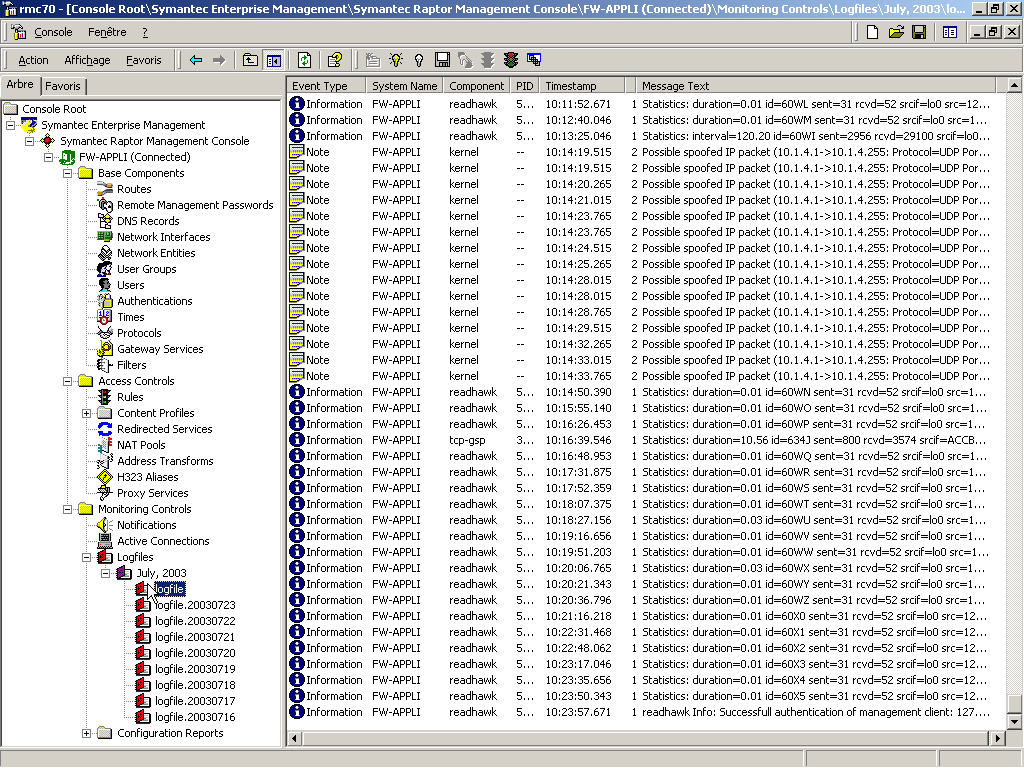

Il

est enfin possible de consulter les logs générés en temps

réel par le logiciel « Raptor » au travers de

l’interface suivante :

Figure 103 : Consultation des logs au sein de Raptor

Figure 103 : Consultation des logs au sein de Raptor

8.2.12.A - Serveur SSH :

L’installation du serveur SSH est décrite dans le paragraphe

8.2.1.B - .

8.2.12.B - Déport des logs :

Le paramétrage du déport des logs est décrit dans le

paragraphe

8.2.3.C - .

8.2.12.C - Commentaires :

L’utilisation d’un firewall applicatif s’accommode mal de

l’utilisation de protocoles sécurisés type LDAPS ou HTTPS.

En effet face à des protocoles comprenant leur propre encapsulation

sécurisée, un firewall applicatif ne peut plus jouer son

rôle et se cantonne à des taches de

proxy.

L’utilisation d’un firewall applicatif doit être

envisagée face à des protocoles non sécurisée ou sur

des brins de la DMZ ou les protocoles passent de manière non

chiffrée (il vaut par exemple mieux mettre un firewall applicatif en

coupure de la liaison SMTP Pégase-Dauphin plutôt qu’entre les

clients et Pégase et où les flux passent

chiffrés).

Figure 91 : Ecran de connexion « Raptor »

Figure 92 : Saisie du mot de passe « Raptor »

Figure 93 : Présentation générale logiciel « Raptor »

Figure 94 : Définition des interfaces au sein de « Raptor »

Figure 95 : Définition des routes au sein de « Raptor »

Figure 96 : Définition des entités réseau au sein de « Raptor »

Figure 97 : Définition des règles au sein de « Raptor »

Figure 98 : Définition des protocoles au sein de « Raptor » NB : De manière à pouvoir utiliser le protocole au sein des règles, il faut impérativement cocher la case présente dans le détail du protocole et décrite ci-dessous :

Figure 99 : Coche pour permettre l'utilisation du protocole au sein des règles « Raptor »

Figure 100 : Définition des filtres au sein de « Raptor »

Figure 101 : Application des filtres au sein de « Raptor »

Figure 102 : Détail de l'application des filtres au sein de Raptor

Figure 103 : Consultation des logs au sein de Raptor