5.1.2 -

Les manœuvres en vue d’obtenir des

droits :

5.1.2.A - L’usurpation

d’identité :

Forme d'accès illégitime, il s'agit d'une attaque

informatique qui consiste à se faire passer pour quelqu'un d'autre et

obtenir ainsi les privilèges ou les droits de celui dont on usurpe

l'identité.

Un utilisateur est caractérisé par :

- ce qu'il est (empreintes digitales, palmaires, rétiniennes, vocales

ou toute autre authentifiant biométrique) ;

- ce qu'il possède (un badge, une carte magnétique, une carte

à puce, un jeton, etc.) ;

- ce qu'il sait (un mot de passe, un matricule...).

Pour se

faire passer pour un utilisateur, l'agresseur doit donc s'emparer d'un ou

plusieurs éléments propres à celui-ci :

- si le contrôle d'accès se fait par mot de passe, l'attaquant

tentera de l'obtenir lorsque l'utilisateur le rentrera au clavier ou lorsqu'il

transitera sur le réseau (cf. paragraphes 6.1.1.A.2.e - ,6.1.1.B.1.a - ,6.1.1.C.1.a - et 6.1.1.C.1.b - ) ;

- si le contrôle d'accès se fait avec une carte à puce,

l'attaquant cherchera à en dérober ou à en reproduire

une ;

- si le contrôle d'accès est biométrique, la tâche

de l'attaquant sera plus difficile mais pas impossible.

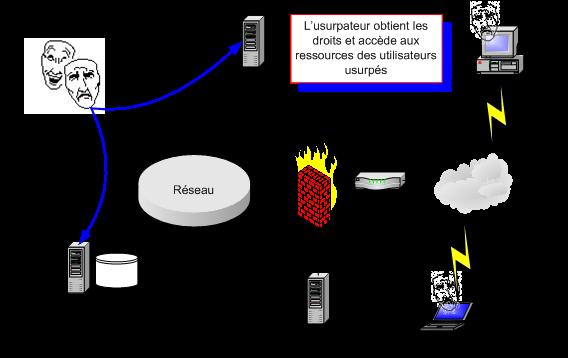

Dans

ce cas de figure, l'agresseur s'approprie l'identité de sa victime. Vis

à vis du système d’information de l’entreprise, il

obtient les droits de l'usurpé, accède à ses ressources,

à ses fichiers, peut signer des documents en son nom, ...

Le

schéma de cette attaque est le suivant :

Figure 7 : Le mécanisme de

l'usurpation d'identité

5.1.2.B - L’usurpation de

machines :

L'identification d'une machine sur un réseau se fait à deux

niveaux :

- Au niveau du réseau dont dépend la machine par le biais d'une

adresse non modifiable liée à la carte réseau qui identifie

physiquement la machine : l'adresse MAC.

- Au niveau du protocole de transport TCP/IP, c'est l'adresse IP qui est

utilisée pour identifier la machine au travers des routeurs.

Or cette adresse est facilement modifiable au sein des

paquets réseaux.

Dans le cadre des échanges sur Internet

ou entre des réseaux faisant intervenir des routeurs, l'adresse MAC est

rarement utilisée, et seul l'adresse IP compte pour identifier la

machine.

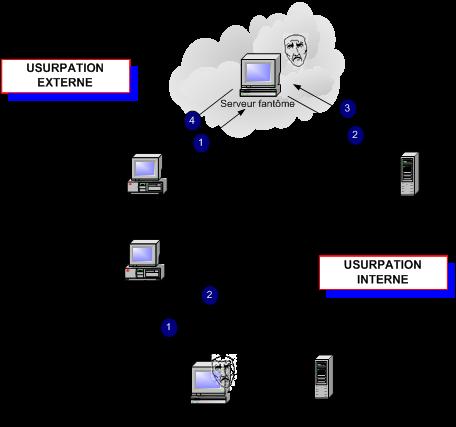

L'usurpation consiste à se faire passer pour une autre

machine en empruntant le même nom et la même adresse IP que la

machine visée. L'agresseur peut ainsi se substituer à un serveur

et tromper les utilisateurs persuadés de se connecter au véritable

serveur.

Le mécanisme peut être représenté par

le schéma suivant :

Figure 8 : Le mécanisme de

l'usurpation de machines

5.1.2.C - Le rejeu :

Le rejeu est une variante de l'usurpation d’identité. Il

consiste pour un attaquant à pénétrer dans un

système d’information en envoyant une séquence de connexion

préalablement enregistrée à l'insu d'un utilisateur

légitime. Cette séquence est obtenue suite à une

écoute.

Le rejeu peut aussi bien se faire à partir de

l'intérieur qu’à partir de l'extérieur. Les cibles de

ce genre d’attaque sont les serveurs, un système

d'authentification, un service d'accès distant ou une application

Extranet.

Le mécanisme est le suivant :

Figure 9 : Le mécanisme du

rejeu